Conceptos clave sobre la autenticación multifactor

¿Qué significa autenticación multifactor?

La autenticación multifactor (MFA) es un método de autenticación electrónica en el que se concede acceso a un usuario a un sitio web o aplicación sólo después de presentar con éxito dos o más pruebas (o factores) a un mecanismo de autenticación. La MFA es un componente central de una política sólida de gestión de identidad y acceso (IAM).

¿Cómo funciona la autenticación multifactor?

La MFA funciona exigiendo a los usuarios que proporcionen múltiples factores para autenticar su identidad. Estos factores pueden ser algo que saben (como una contraseña), algo que tienen (como un token de seguridad) o algo que son (como un factor biométrico). Al requerir múltiples factores, la MFA hace que sea mucho más difícil para los atacantes acceder a las cuentas, incluso si han robado una contraseña.

Diferencias entre autenticación de dos factores y multifactor

La autenticación de dos factores (2FA) y la autenticación multifactor (MFA) son métodos de seguridad diseñados para proteger el acceso a cuentas y sistemas, pero tienen diferencias clave en su nivel de protección. La 2FA requiere exactamente dos factores de autenticación para verificar la identidad del usuario, generalmente combinando algo que el usuario sabe (como una contraseña) con algo que tiene (como un código enviado al móvil) o algo que es (como una huella dactilar).

Por otro lado, la MFA es un concepto más amplio que implica el uso de dos o más factores de autenticación, permitiendo configuraciones más robustas y seguras. Mientras que en 2FA siempre se usan dos factores específicos, en MFA pueden emplearse tres o más, como una combinación de contraseña, código SMS, biometría y un dispositivo de seguridad físico, lo que incrementa la seguridad y dificulta aún más los intentos de acceso no autorizado.

Métodos y soluciones de autenticación multifactor

Principales métodos de autenticación multifactor

Los métodos de MFA más comunes son las contraseñas de un solo uso (OTP), la biometría y los tokens de seguridad. Las contraseñas de un solo uso son códigos generados por una aplicación móvil o un token de hardware y válidos para un único intento de inicio de sesión. Los factores biométricos, la biometría de voz o el reconocimiento facial, pueden utilizarse para verificar la identidad de un usuario. Los tokens de seguridad son pequeños dispositivos físicos que generan OTP.

Autenticación biométrica multifactorial

La autenticación biométrica multifactor es un tipo de MFA que utiliza dos o más factores biométricos para verificar la identidad de un usuario. Este enfoque añade una capa adicional de seguridad, ya que se hace exponencialmente más difícil para un impostor replicar múltiples rasgos biológicos únicos. Por ejemplo, a un usuario se le puede pedir que proporcione tanto un reconocimiento facial como un escaneo de autenticación de voz para iniciar sesión.

El uso de múltiples factores biométricos dificulta enormemente a los atacantes el acceso a las cuentas, incluso si han robado uno o más identificadores biométricos. Por ejemplo, si un atacante consigue robar la huella dactilar de un usuario, seguiría necesitando replicar sus rasgos faciales para acceder a la cuenta.

La autenticación biométrica multifactor es cada vez más popular, ya que ofrece un alto nivel de seguridad al tiempo que resulta cómoda para los usuarios. Muchos smartphones modernos y otros dispositivos vienen ahora equipados con múltiples sensores biométricos, lo que facilita a los usuarios la adopción de este tipo de autenticación.

Autenticación multifactor de voz

La autenticación multifactor de voz es un tipo de MFA que utiliza la voz del usuario para verificar su identidad. Esto puede hacerse pidiendo al usuario que diga una frase o analizando las características únicas de su voz.

La tecnología de reconocimiento de voz ha avanzado mucho en los últimos años, lo que la convierte en un método de autenticación fiable y seguro. La solución de autenticación por voz de Veridas, por ejemplo, es independiente del idioma y del texto, lo que significa que puede autenticar a los usuarios independientemente de su idioma, acento o lo que digan.

La autenticación por voz ofrece varias ventajas sobre otros métodos de MFA. Es cómodo para los usuarios, ya que no tienen que recordar contraseñas ni llevar consigo tokens físicos. También es relativamente difícil de vulnerar para los atacantes, ya que es complicado replicar la voz de un usuario.

La autenticación por voz puede utilizarse en diversas aplicaciones, como la banca telefónica, la autenticación en centros de llamadas y el control de acceso. También se está utilizando en tecnologías emergentes, como los asistentes de voz y los dispositivos domésticos inteligentes.

Activación, gestión y revocación del MFA

La autenticación multifactor (MFA) añade una capa adicional de seguridad al exigir múltiples verificaciones para acceder a una cuenta o sistema. A continuación, explicamos cómo activarla, sus principales pasos y el proceso para deshabilitarla si es necesario.

¿Cómo activar la autenticación multifactor?

Para activar MFA en una cuenta o plataforma, sigue estos pasos generales:

- Accede a la configuración de seguridad: Dirígete a la sección de seguridad de la cuenta donde se administra la autenticación.

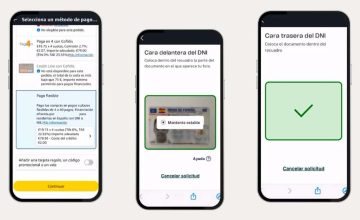

- Selecciona el método de MFA: Dependiendo del sistema, puedes elegir entre autenticación por código SMS, aplicación de autenticación (Google Authenticator, Authy, etc.), claves de seguridad físicas o biometría.

- Completa el registro: Escanea un código QR o introduce manualmente el código de configuración proporcionado por la plataforma. Luego, verifica la configuración introduciendo un código de prueba.

- Guarda códigos de respaldo: Muchas plataformas generan códigos de recuperación en caso de perder acceso al segundo factor. Es recomendable guardarlos en un lugar seguro.

¿Cuáles son los 3 pasos de la autenticación multifactor?

El proceso de MFA generalmente sigue tres pasos clave:

- Ingreso de credenciales: El usuario introduce su nombre de usuario y contraseña.

- Verificación de segundo factor: Se solicita un método adicional, como un código enviado al móvil, una clave de seguridad o un escaneo biométrico.

- Acceso concedido o denegado: Si el segundo factor es validado correctamente, el acceso es autorizado; de lo contrario, se deniega la entrada.

¿Cómo quitar el MFA o revocar sesiones?

Si necesitas desactivar MFA o revocar sesiones activas, puedes hacerlo de la siguiente manera:

- Desde la configuración de seguridad: Inicia sesión en la cuenta y accede a la sección de autenticación multifactor. Allí encontrarás la opción para deshabilitar MFA.

- Eliminación de dispositivos de confianza: Algunas plataformas permiten gestionar dispositivos autorizados y eliminar aquellos que ya no deseas usar para acceder.

- Revocación de sesiones activas: Si sospechas de acceso no autorizado, puedes cerrar sesión en todos los dispositivos y requerir un nuevo inicio de sesión con MFA habilitado.

- Uso de códigos de recuperación: Si has perdido el acceso al segundo factor, utiliza los códigos de respaldo guardados al momento de la activación de MFA.

Mantener un control activo sobre la MFA es esencial para equilibrar seguridad y accesibilidad en cualquier plataforma digital.

Ventajas de la autenticación multifactor

La MFA ofrece una serie de ventajas, entre ellas:

- Mayor seguridad: La MFA hace mucho más difícil que los atacantes accedan a las cuentas, incluso si han robado una contraseña.

- Reducción del riesgo de fraude: La MFA puede ayudar a reducir el riesgo de fraude al dificultar que los atacantes se hagan pasar por usuarios legítimos.

- Mejora del cumplimiento normativo: MFA puede ayudar a las organizaciones a cumplir con los requisitos reglamentarios, como el Reglamento General de Protección de Datos (GDPR).

- Mejora de la experiencia del usuario: La MFA puede mejorar la experiencia del usuario al facilitarle el acceso seguro a sus cuentas.

Buenas prácticas para la autenticación multifactor

Al implantar la MFA, las organizaciones deben seguir las mejores prácticas, como:

- Utilizar un método de autenticación fuerte: Los métodos de autenticación utilizados deben ser fuertes y difíciles de comprometer para los atacantes.

- Educar a los usuarios: Los usuarios deben ser educados sobre la importancia de MFA y cómo utilizar los métodos de autenticación que se utilizan.

- Supervisar la actividad de la MFA: La actividad de MFA debe ser monitorizada para detectar actividades sospechosas.

- Mantener la MFA actualizada: Los sistemas MFA deben mantenerse actualizados con los últimos parches de seguridad.

El futuro de la autenticación multifactor

Es probable que el futuro de la MFA venga determinado por una serie de tendencias, como:

- El uso creciente de dispositivos móviles: Los dispositivos móviles son cada vez más populares, lo que facilita a los usuarios el uso de la MFA.

- El auge de la biometría: los métodos de autenticación biométrica son cada vez más sofisticados, lo que los hace más difíciles de vulnerar para los atacantes.

- El creciente uso de la computación en nube: La computación en nube está facilitando a las organizaciones la implantación y gestión de la MFA.

Veridas: tu partner de confianza para la autenticación multifactor

Veridas es un proveedor líder de soluciones de autenticación multifactor. Ofrecemos una variedad de soluciones para satisfacer las necesidades de organizaciones de todos los tamaños. Nuestras soluciones se basan en las últimas tecnologías de seguridad y están diseñadas para ser fáciles de usar y gestionar.