¿Qué es el zero trust?

El modelo Zero Trust, o «Confianza Cero», desafía la noción tradicional de seguridad informática, donde se asumía que las amenazas solo provenían del exterior de una red.

En lugar de confiar ciegamente en usuarios y dispositivos dentro de la red corporativa, este enfoque asume que cualquier actor, interno o externo, podría ser malicioso.

Por lo tanto, cada solicitud de acceso, ya sea de un usuario, dispositivo o aplicación, se verifica exhaustivamente.

En el corazón del modelo Zero Trust se encuentra la idea de que la confianza debe ganarse continuamente en lugar de ser otorgada de antemano.

Para lograr esto, se implementan medidas de seguridad granulares y multifactoriales en cada punto de acceso a los recursos de la red.

Esto incluye la autenticación de usuarios, el monitoreo constante del tráfico de red, la segmentación de la red en microperímetros y la aplicación de políticas de acceso estrictas.

Esta aproximación ofrece una protección más robusta contra las amenazas modernas, como los ataques de phishing, el malware y las violaciones de datos.

Además, permite una mayor flexibilidad y movilidad para los usuarios, ya que no están limitados a acceder a la red desde una ubicación física específica.

En resumen, el modelo Zero Trust se trata de cambiar el paradigma de seguridad de «confiar, pero verificar» a «nunca confiar, siempre verificar», lo que ayuda a las organizaciones a estar mejor preparadas para enfrentar los desafíos de seguridad en un mundo digital en constante evolución.

Razones principales para implementar Zero Trust

En la era digital actual, las empresas se enfrentan a un panorama de amenazas digitales cada vez más complejo. Los métodos tradicionales de seguridad basados en la creación de un perímetro alrededor de la red corporativa ya no son suficientes.

Los delincuentes son cada vez más sofisticados y buscan constantemente nuevas formas de infiltrarse en las redes.

Estas son las 5 razones principales por las que implementar Zero Trust en tu empresa:

- Mayor protección contra las amenazas: Zero Trust elimina la idea de que una vez dentro del perímetro, un usuario o dispositivo es seguro. Asumiendo que nada es de confianza, se verifica continuamente la identidad y el acceso de cada usuario y dispositivo a los recursos de la empresa. Esto ayuda a detener las amenazas en seco, incluso si ya han logrado ingresar a la red.

- Reducción del riesgo de brechas de datos: Las brechas de datos son cada vez más comunes y costosas. Zero Trust puede ayudar a reducir significativamente el riesgo de una brecha al limitar el acceso a los datos confidenciales solo a los usuarios y dispositivos que los necesitan.

- Mejorar el cumplimiento normativo: Muchas regulaciones de cumplimiento de datos, como GDPR y CCPA, requieren que las empresas implementen medidas de seguridad robustas. Zero Trust es un marco de seguridad integral que puede ayudar a las empresas a cumplir con estas regulaciones.

- Mayor agilidad y flexibilidad: Zero Trust permite a las empresas ser más ágiles y flexibles. Facilita el trabajo remoto, el uso de dispositivos personales y la adopción de nuevas tecnologías, como la nube.

- Mejor experiencia del usuario: Zero Trust puede ayudar a mejorar la experiencia del usuario al reducir la necesidad de contraseñas complejas y autenticaciones constantes. Los usuarios pueden acceder a los recursos que necesitan de forma rápida y segura, sin tener que recordar múltiples contraseñas o pasar por procesos de autenticación engorrosos.

Zero Trust es un enfoque de seguridad moderno que puede ayudar a las empresas a proteger sus datos, cumplir con las regulaciones y mejorar la experiencia del usuario. Si estás buscando una forma de mejorar la seguridad de tu empresa, Zero Trust es una excelente opción a considerar.

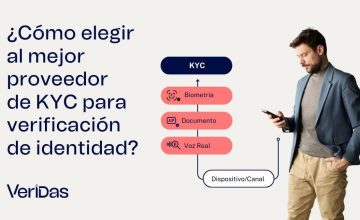

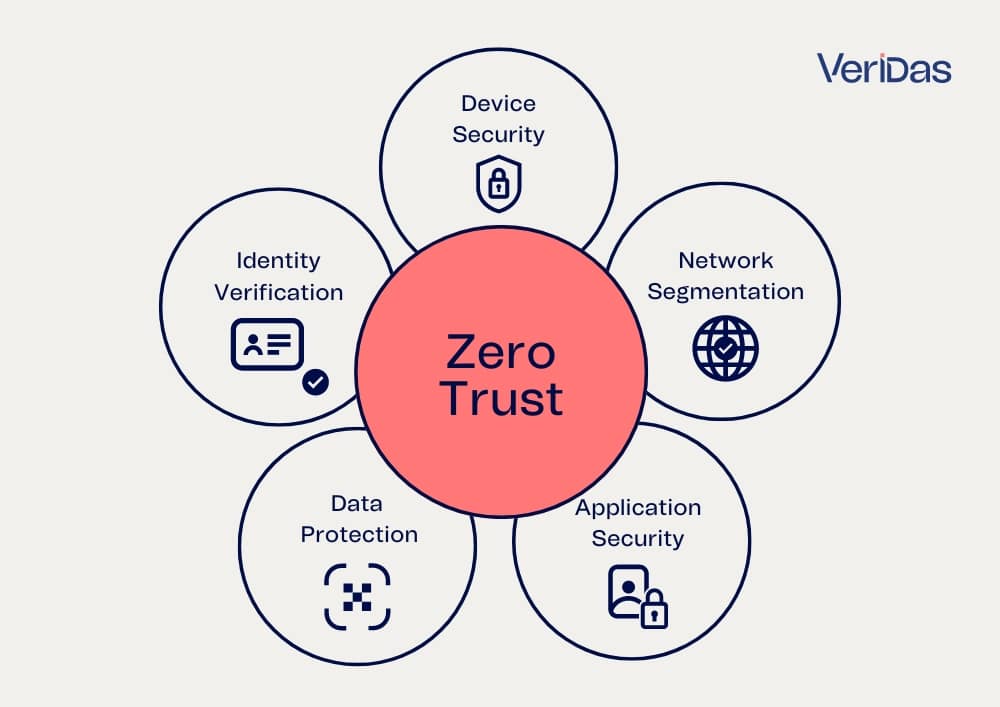

¿Cuáles son los 5 principios de Zero Trust?

El modelo de Zero Trust se basa en cinco pilares fundamentales que, colectivamente, mejoran la postura de seguridad de una organización. Estos pilares son:

- Verificación de la identidad: Este pilar hace hincapié en la importancia de verificar la identidad de los usuarios, dispositivos y servicios antes de conceder acceso a los recursos. Implica métodos de autenticación sólidos, incluida la autenticación multifactor (MFA), para garantizar que sólo las entidades legítimas puedan acceder a la red.

- Seguridad de los dispositivos: Garantizar que los dispositivos que acceden a la red son seguros es crucial. Este pilar incluye comprobar la postura de seguridad de los dispositivos, como su conformidad con las políticas de seguridad y su estado de salud. A los dispositivos que no cumplen las normas de seguridad se les deniega o restringe el acceso.

- Segmentación de la red: También conocido como microsegmentación, este pilar consiste en dividir la red en segmentos más pequeños y aislados. Cada segmento está protegido individualmente, lo que limita la capacidad de los atacantes para moverse lateralmente dentro de la red si violan un segmento.

- Seguridad de las aplicaciones: Este pilar garantiza que las aplicaciones sean seguras y sólo puedan acceder a ellas los usuarios autenticados y autorizados. Los controles a nivel de aplicación, como las listas blancas de aplicaciones y la protección en tiempo de ejecución, ayudan a salvaguardar las aplicaciones de accesos no autorizados y vulnerabilidades.

- Protección de datos: La protección de los datos sensibles es un componente esencial de la confianza cero. Este pilar implica cifrar los datos tanto en reposo como en tránsito, así como aplicar estrictos controles de acceso. Los datos se clasifican en función de su sensibilidad, y el acceso se concede en función de la necesidad de conocerlos.

En conjunto, estos pilares garantizan una estrategia de defensa sólida y multicapa, que minimiza el riesgo de infracciones y mejora la seguridad general.

Beneficios destacados de la arquitectura Zero Trust

La arquitectura Zero Trust, aplicada a un entorno de verificación de identidad como el de Veridas, ofrece ventajas significativas:

- Mayor seguridad: Zero Trust elimina la confianza implícita y verifica continuamente la identidad de cada usuario, dispositivo y solicitud. Esto reduce drásticamente el riesgo de accesos no autorizados y violaciones de datos, incluso si un atacante logra ingresar al sistema.

- Protección contra ataques sofisticados: Zero Trust es efectivo contra ataques avanzados como el phishing, malware y ransomware, ya que verifica la identidad en cada paso de la interacción, no solo al inicio.

- Cumplimiento normativo simplificado: Zero Trust facilita el cumplimiento de regulaciones de privacidad de datos como GDPR y CCPA, al garantizar que solo los usuarios autorizados accedan a la información confidencial.

- Mayor escalabilidad y flexibilidad: Zero Trust se adapta perfectamente a entornos en constante cambio, como aquellos con muchos usuarios remotos o dispositivos IoT, ya que permite un acceso seguro desde cualquier lugar.

- Experiencia de usuario fluida: Zero Trust no requiere contraseñas complejas ni autenticaciones constantes, mejorando la experiencia del usuario al tiempo que mantiene la seguridad.

Importancia del modelo de seguridad Zero Trust

El modelo de seguridad Zero Trust es fundamental en la verificación de identidad de los usuarios debido a su enfoque en la autenticación continua y granular.

En lugar de confiar en la identidad de un usuario basándose únicamente en credenciales estáticas como contraseñas, Zero Trust requiere una validación constante de la identidad a lo largo de toda la sesión de acceso.

Esto se logra mediante métodos de autenticación multifactoriales, análisis de comportamiento y otros controles de seguridad dinámicos.

Al implementar Zero Trust, las organizaciones pueden asegurarse de que solo los usuarios legítimos tengan acceso a los recursos de la red, incluso si las credenciales han sido comprometidas o si se está produciendo una actividad sospechosa.

Esto ayuda a prevenir intrusiones no autorizadas y protege los datos sensibles de la organización contra accesos indebidos.

Implementación de una arquitectura Zero Trust con Veridas

La implementación de una arquitectura Zero Trust con las soluciones de Veridas implica aprovechar su tecnología de verificación de identidad robusta y adaptable para establecer un entorno de confianza cero en el acceso a los recursos de una organización.

Veridas ofrece una gama de soluciones que pueden integrarse fácilmente en la infraestructura existente para fortalecer la autenticación de usuarios en cada punto de acceso.

Por ejemplo, Veridas proporciona soluciones de biometría avanzada, como reconocimiento facial y reconocimiento de voz, que pueden utilizarse para una autenticación multifactorial sólida y continua.

Estas tecnologías permiten verificar la identidad de los usuarios de manera rápida y precisa, mitigando el riesgo de accesos no autorizados incluso si las credenciales han sido comprometidas.

Además, Veridas ofrece herramientas de análisis de comportamiento que pueden monitorear constantemente la actividad de los usuarios en la red y detectar anomalías o actividades sospechosas.

Esto permite una respuesta proactiva a posibles amenazas y una adaptación dinámica de las políticas de acceso según el nivel de confianza de cada usuario.

En resumen, la implementación de una arquitectura Zero Trust con las soluciones de Veridas implica integrar tecnologías avanzadas de verificación de identidad y análisis de comportamiento para establecer un entorno de seguridad donde la confianza se gane continuamente y se verifique constantemente en cada interacción de usuario.

Ejemplo de solución Zero Trust

La seguridad Zero Trust, cuando se aplica a soluciones como el Voice Shield de Veridas, garantiza que cada interacción de voz se autentifica continuamente para proteger contra deepfake y otros fraudes basados en audio. Esta solución implica la verificación en tiempo real de la autenticidad de la voz sin depender del registro o consentimiento del usuario, reduciendo así la fricción.

Voice Shield aprovecha algoritmos avanzados de IA para distinguir entre voces auténticas y fraudulentas mediante el análisis de propiedades específicas de la voz.

Este enfoque está en consonancia con los principios de confianza cero, ya que trata todas las interacciones de voz como potencialmente no fiables y requiere una verificación continua para proteger las comunicaciones confidenciales y evitar el fraude.